Fii în siguranță

cu DIGI

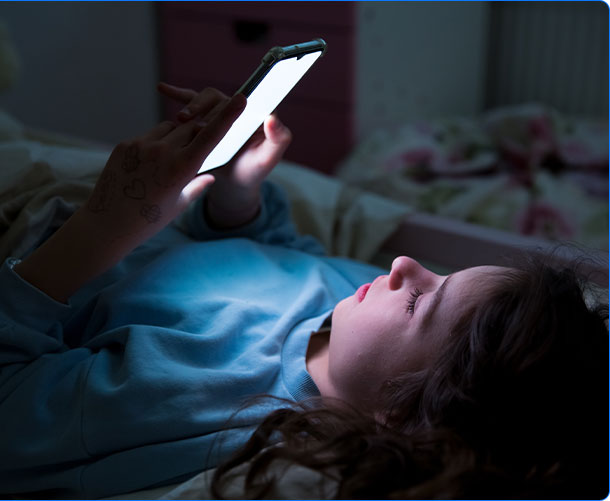

La DIGI, ne pasă nu doar de furnizarea serviciilor de cea mai înaltă calitate, ci și de securitatea ta online.

Securitatea datelor

În era digitală, internetul este esențial pentru accesul la informații, comunicare și divertisment. Cu toate acestea, este crucial să ne protejăm de amenințările cibernetice care pot compromite securitatea și confidențialitatea. Securitatea internetului necesită o abordare proactivă și conștientă. Implementând măsurile adecvate și menținând vigilența, putem naviga în siguranță în lumea digitală, protejându-ne datele și intimitatea.

Ce este un infostealer si cum va poate afecta?

Un infostealer este un tip de malware, de obicei un virus de tip Trojan, care isi camufleaza prezenta pentru a infecta dispozitivele utilizatorilor si a extrage informatii sensibile.

Ca majoritatea programelor malware de tip Trojan, infostealer-ele va pot infecta dispozitivele prin urmatoarele canale:

Programe false piratate pentru spargerea parolelor

Software fals de recuperare a conturilor

Software si jocuri piratate, inclusiv reclame pentru programe de curatare

E-mail-uri de tip phishing

Site-uri web false care solicita informatii personale

Mesaje instantanee si link-uri suspecte trimise prin retelele de socializare

Descarcari de continut de pe site-uri nesigure sau compromise

Publicitate inselatoare pe internet care redirectioneaza catre site-uri infectate

Dispozitive USB infectate folosite pentru transferul de fisiere

Aplicatii mobile false descarcate din surse neoficiale

Scripturi malitioase integrate in site-uri web legitime, compromise

Retele Wi-Fi nesigure sau necunoscute care intercepteaza traficul de date

Partajarea fisierelor prin platforme de tip peer-to-peer (P2P) nesigure

Odata instalat pe un dispozitiv, infostealer-ul poate sa recolteze o gama variata de date importante, printre care:

Parolele stocate in browsere

Cookie-urile

Istoricul de navigare pe internet. Un infostealer poate monitoriza si colecta istoricul de navigare, mesajele si alte informatii personale, reprezentand astfel o grava incalcare a intimitatii, facilitand diverse forme de exploatare, inclusiv santaj.

Informatiile despre cardurile de credit

Portofelele de criptomonede

Informatii de baza despre computer (sistem de operare, hardware, software instalat etc.)

Datele de autentificare pentru conturi bancare, email-uri si retele de socializare

Aceste date sunt apoi transferate catre infractorii cibernetici, care le pot utiliza pentru a accesa conturile utilizatorilor (de email, bancare, de gaming, de social media, de shopping online etc.), a comite fraude sau a le vinde in dark web (forumuri) sau prin aplicatii de mesagerie criptata.

Rolul organizatiilor de securitate cibernetica in protejarea companiilor impotriva amenintarilor din dark web:

Aceste date sunt apoi transferate catre infractorii cibernetici, care le pot utiliza pentru a accesa conturile utilizatorilor (de email, bancare, de gaming, de social media, de shopping online etc.), a comite fraude sau a le vinde in dark web (forumuri) sau prin aplicatii de mesagerie criptata.

Semne ale infectiei cu un infostealer:

Exista mai multe semne care pot indica prezenta unui infostealer:

Dispozitivul incepe sa functioneze mai lent decat de obicei.

Activitati neobisnuite in conturile online: Trimiteri de emailuri sau autentificari efectuate din locatii necunoscute.

Pop-up-uri si reclame neasteptate: Cresterea aparitiei de pop-up-uri si reclame, chiar si in absenta navigarii pe internet.

Modificari neautorizate ale parolelor: Parolele conturilor sunt schimbate fara stiinta voastra.

Aplicatii sau programe necunoscute: Aparitia de aplicatii sau programe pe dispozitivul pe care nu le-ati instalat.

Mesaje de eroare sau avertismente de securitate: Primiti mesaje de eroare neobisnuite sau avertismente de la solutiile voastre de securitate.

Descarcarea rapida a bateriei: Pe dispozitivele mobile, observati o descarcare mai rapida a bateriei decat de obicei.

Masuri de securitate recomandate:

Asigurati-va ca sistemul de operare si toate aplicatiile sunt actualizate la ultima versiune disponibila, pentru a remedia vulnerabilitatile de securitate.

Utilizati o solutie antivirus eficienta pentru a detecta si elimina amenintarile de malware. Asigurati-va ca antivirusul este actualizat regulat.

Inainte de a deschide orice fisier descarcat de pe internet, verificati-l folosind un antivirus pentru a detecta eventuale amenintari.

Evitati sa accesati linkuri si sa descarcati fisiere din surse necunoscute. Evitati folosirea de software piratat sau site-urile cu reclame suspecte.

Folositi parole complexe si diferite pentru fiecare cont online, pe care sa le schimbati la intervale regulate de timp.

Pentru o gestionare mai eficienta, utilizati un manager de parole.

Adaugati un strat suplimentar de securitate pentru conturile pe care le utilizati, solicitand o a doua forma de autentificare in afara de parola.

Nu deschideti e-mail-uri suspecte si nu dati click pe linkuri necunoscute. Verificati intotdeauna adresa de expeditor si continutul e-mail-urilor inainte de a intreprinde orice actiune.

Nu permiteti rularea macrocomenzilor in documentele Word, Excel sau alte fisiere, decat in cazul in care sunteti siguri de sursa lor.

Realizati copii de siguranta regulate ale datelor importante pentru a le putea restaura in caz de infectare sau pierdere accidentala.

Verificati in mod regulat activitatea conturilor voastre bancare si online pentru a detecta tranzactii sau activitati suspecte.

Informati-va despre cele mai noi tehnici de atac cibernetic si despre masurile de protectie disponibile. Fiti constienti de riscurile online si educati-va in permanenta pentru a va intari securitatea online.

Nu accesati conturi personale sau nu efectuati tranzactii financiare prin retele Wi-Fi publice care nu sunt securizate.

Asigurati-va ca aplicatiile instalate pe dispozitivul vostru nu cer permisiuni excesive sau nejustificate.

Instalati extensii autorizate care blocheaza site-urile web malitioase si va protejeaza confidentialitatea navigarii.

Stergeti periodic istoricul si cookie-urile browserului. Aceasta poate preveni utilizarea neautorizata a sesiunilor de navigare

Echipamente IoT (“Internet of Things”) – orice dispozitiv electronic care are o legatura activa la internet, indiferent de mediul de conectare (fibra optica, wireless, bluetooth, etc.) si care colecteaza si distribuie date. Exemple de echipamente IoT: dispozitive de supraveghere video (DVR - Digital Video Recorder, NVR- Network Video Recorder, camere IP), telefoane si televizoare inteligente, senzori, etc.

DIGI Romania S.A. promoveaza si urmareste sa asigure clientilor utilizarea in conditii de Securitate atat a serviciilor de acces la internet, cat si a echipamentelor IoT. In cazul in care utilizezi echipamentele necorespunzator, poti deveni tinta sau sursa atacurilor de tip DDoS (Distributed Denial of Service, blocarea distribuita a serviciului). Pentru a evita astfel de atacuri, te ajutam sa iti securizezi informatiile, impiedicand astfel accesul persoanelor straine la imagini din locuinta sau la fisierele personale.

DIGI Romania S.A. te asigura ca investeste semnificativ in tehnologii de ultima generatie pentru protectia ta si a datelor tale. Pentru o securizare completa a informatiilor tale si a retelei noastre, este important sa avem sustinerea si colaborarea ta! Te rugam, urmeaza pasii de mai jos! Iti securizezi echipamentele, dar ne ajuti totodata sa limitam posibilitatea de utilizare a echipamentelor tale in eventuale atacuri ale hackerilor. Suplimentar, aceste masuri vor fluidiza functionarea internetului la tine acasa.

Securizarea sistemului tau de supraveghere

1.1. Deconecteaza alimentarea echipamentului de la retea si de la internet.

1.2 Dupa 30 de secunde, alimenteaza echipamentul la reteaua electrica. Nu conecta echipamentul la internet!

1.3 Cu cablul de internet scos din Router sau din DVR, urmeaza sfaturile de mai jos. Este foarte important sa nu existe acces la internet pe durata urmatorilor pasi:

Schimba toate datele de acces pentru toti userii inregistrati si definiti in sistem: nume utilizator si parola (parolele sa contina minim 8 caractere, litere mari, litere mici, cifre, simboluri).

Sterge toate conturile pe care nu le utilizezi.

1.4 Conecteaza-te la internet printr-un router/firewall, nu direct!

1.5 Conecteaza cablul de internet.

1.6 Restrictioneaza numarul de porturi de management accesibile din Internet (Dezactiveaza telnet/ssh)

Securizarea routerului

2.1 Deconecteaza alimentarea echipamentului de la retea si de la internet.

2.2 Dupa 30 de secunde, alimenteaza echipamentul la reteaua electrica. Nu conecta echipamentul la internet!

2.3 Schimba toate datele de acces, pentru toti userii inregistrati si definiti in sistem: nume utilizator si parola (parolele sa contina minim 8 caractere, litere mari, litere mici, cifre, simboluri).

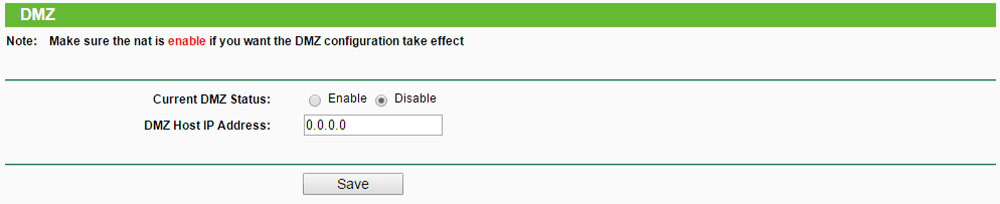

2.4 Seteaza pentru adresa ip a DVR/NVR-ului sau camerei IP statusul Disable in meniul DMZ. Feature-ul DMZ trebuie sa fie inactivat.

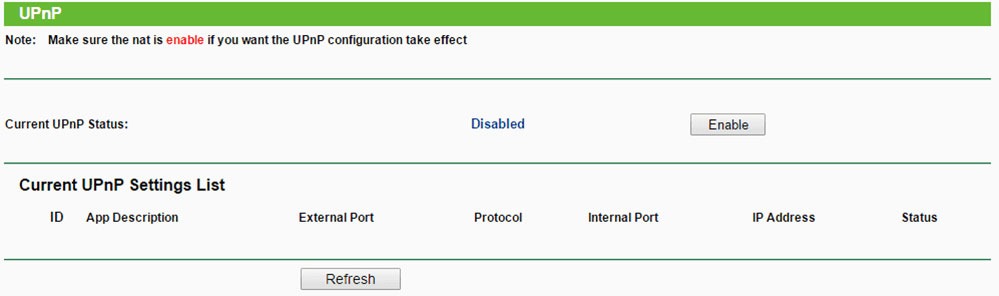

2.5 Dezactiveaza UpnP

2.6 Nu activa remote management router/firewall. Un router setat corect nu are nevoie de administrare din internet. In mod normal acesta este dezactivat.

2.7 Activeaza firewall

2.8 Mergi la punctul urmator (2.9) doar daca monitorizarea locatiei se face din alte locatii decat cea in care ai instalat sistemul. Daca supravegherea se face doar din locatia unde este instalat, treci la pasul urmator (3).

2.9 Pentru accesul DVR/NVR-ului din alte locatii in meniul router-ului la Forwarding, nu adauga alte porturi decat cele necesare.Porturile difera de la producator la producator, cele mai populare sunt:

port 80 - WWW

port 443 - HTTPS

port 554 - RTSP

Acestea difera pentru fiecare producator in parte:

Hikvision – HTTP: 80, HTTPS: 443, TCP:8000, RTSP:554

Dahua – HTTP: 80, HTTPS: 443, TCP: 37777, UDP: 37778, RTSP: 554

Securizarea conexiunii la internet

3.1 Upgradeaza firmware (dar numai de pe site-ul producatorului echipamentului, daca exista; si nu din alte surse)

3.2 Seteaza parole de administrare sa fie cat mai complexe. Nu le comunica altor persoane, in afara de utilizatori. Schimba datele de acces la intervale regulate.

IMPORTANT! În lipsa acestor setări, accesul tău din internet către locul unde ai instalat echipamentul de supraveghere (DVR/NVR sau cameră IP) ar putea fi limitat și nu vei mai putea vizualiza imaginile înregistrate de acestea din afara locatiei tale!

Testarea vulnerabilitatii se poate efectua numai dupa exprimarea expresa si neechivoca a acordului Dvs. cu privire la "Politica de testare a vulnerabilitatii".

Testarea vulnerabilității se poate efectua numai după exprimarea expresă și neechivocă a acordului Dvs. cu privire la "Politica de testare a vulnerabilității".

Politica de testare a vulnerabilității

Serviciul de scanare a vulnerabilităților are drept scop asigurarea utilizării serviciului de acces internet în condiții de siguranță, urmărind protejarea unui set fix de porturi ale unor echipamente care nu sunt asigurate de un firewall, porturi care prezintă un potențial de risc ridicat determinat de accesibilitatea deschiderii și exploatării lor de către alte persoane. Numărul porturilor scanate variază în raport de dinamică/evoluția și natura vulnerabilităților și amentintarilor. Porturile UDP-53, TCP-80, TCP-8080,TCP-443, TCP-554, TCP-22, TCP-2222, TCP-23, TCP-2323, TCP-6789, TCP-37777, TCP-37778 pot constitui obiectul scanării în prezența următoarelor cazuri:

Existența unor dispozitive de înregistrare video (DVR – Digital Video Recorder și NVR – Network Video Recorder) sau camere supraveghere IP compromise

Existența unor echipamente care se comportă ca Open Resolver DNS (Domain Name Server)

Existența unor routere compromise

Echipamentele prezentate în enumerarea de mai-sus pot fi utilizate, după caz, în rețele de tip botnet, în atacuri DDoS sau în vederea transmiterii de viruși, reclame, aplicații virusate pentru device-uri mobile și culegerii de informații cu privirire la site-urile accesate de către clientul care are acces la rețeaua internet printr-un router compromis.

În vederea atingerii scopului mai-sus menționat clienților DIGI Romania S.A. le este pus la dispoziție serviciul de scanare a vulnerabilităților. Astfel, după exprimarea acordului cu privire la prezența Politica de testare a vulnerabilității și accesarea câmpului “Testeaza” (funcțional numai după exprimarea acordului), IP-ul clientului este scanat în vederea identificării porturilor deschise.

În funcție de porturile descoperite ca fiind deschise se determină dacă beneficiarul testului de vulnerabilitate este Open Resolver DNS, dacă are un echipament supraveghere (DVR/NVR) vulnerabil precum și tipul/tipurile de DVR/NVR. Spre exemplu: identificarea porturilor 80 și 554 că fiind deschise conduce la concluzia că abonatul utilizează un echipament DVR/NVR; dacă pe lângă cele două porturi anterioare se descoperă deschise porturile 37777 și 37778 se stabilește tipul echipamentului, respectiv Dahua.

Odată determinat tipul de echipament care ar putea fi compromis, se procedează la verificarea vulnerabilității acestuia, prin încercarea succesivă a unor combinații de ușeri și parole sau exploatarea unor vulnerabilități specifice anumitor echipamente.

De ce anumite porturi pot fi restricționate sau filtrate?

In primul rând pentru protejarea clientilor DIGI Romania S.A., atunci când un anumit port este cunoscut pentru vulnerabilitatile lui sau este folosit în atacuri, recurgem la filtrarea lui sau chiar blocarea lui.

Pentru protejarea altor hosturi din internet, alți useri care sunt atacați prin intermediul clientilor DIGI Romania S.A. care sunt vulnerabili sau chiar folosiți în diferite tipuri de atacuri.

| Port | Transport (TCP/UDP) |

Protocol | Motiv de filtrare | Informații suplimentare |

|---|---|---|---|---|

| 25 | TCP | SMTP | Spam / mail-harvesting / SMTP Injection / botnet spam | Intrebari frecvente |

| 53 | UDP | DNS | Recursivitate DNS, DDoS | Intrebari frecvente |

| 123 | UDP | NTP | Spoofed monlist, NTPD, amplificarea atacurilor DNS (1000xDDoS) | Intrebari frecvente |

| 135-139 | TCP/UDP | Netbios | Susceptibil atacurilor in retele locale, raspandire virusi. | Intrebari frecvente |

| 161 | UDP | SNMP | SNMP reflection, atacuri amplificate DDoS | Intrebari frecvente |

| 445 | TCP | MS-DS /SMB | Worms, raspandire virusi | Intrebari frecvente |

| 1900 | UDP | SSDP | Vulnerabil atacuri DDoS | Intrebari frecvente |

| 23 | TCP | Telnet | Comunicație necriptată / protocol vulnerabil | Intrebari frecvente |

SPAM - Ce reprezintă

Definiție: SPAM (în limba engleză), desemnează în general mesaje electronice trimise către o multitudine de destinatari în scopuri publicitare sau nelegale fără acordul acestora.

Ce intră în această categorie:

mesaje publicitare nesolicitate

mesaje ce urmăresc realizarea unei fraude prin obținerea de date confidențiale.

Oricare dintre aceste tipuri de mesaje reprezintă o pierdere de timp, energie și resurse pentru destinatari, furnizorii de servicii și comunitatea utilizatorilor de Internet. Orice deținător al unui calculator a observat că acest fenomen a scăpat de sub control.

Statisticile realizate de DIGI Romania S.A. arătă că în ultimul an mesajele nesolicitate reprezintă aproximativ 70% din totalul traficului de poștă electronică. DIGI Romania S.A. a decis să ia măsuri atât pentru a proteja utilizatorii cât și propria rețea. Măsurile includ instalarea de software dedicat antivirus, antispam și tolerantă minima față de aceste practici.

Are mai multe forme:

un necunoscut vă propune să vizitați un site sau să faceți o afacere, cel mai probabil ilegale

o lista de trimitere de mesaje pe care ați fost înscris fără știrea dumneavoastră și primiți mesaje prin care sunteți invitat să comandați diverse produse sau servicii

Sinonime:

mesaje nesolicitate

mesaje comerciale nesolicitate

mesaje trimise în masă

Consecințe:

umplerea căsuței cu mesaje nedorite

pierderea de timp cu citirea mesajelor și ștergerea lor

Politică antispam a DIGI Romania S.A.

DIGI Romania S.A. are o politică împotrivă mesajelor nesolicitate; conform politicii de utilizare a serviciului:

Beneficiarilor DIGI Romania S.A. sau oricăror terți care folosesc rețeaua DIGI Romania S.A. le este interzis și nu trebuie să permită la rândul lor să folosească rețeaua DIGI Romania S.A. pentru a trimite SPAM-uri și de a abuza de ea.

În cazul în care se trimit email-uri în masă, expeditorii trebuie să păstreze date ce atesta aprobarea fiecărui destinatar de a primi astfel de mesaje înainte că mesajele să fie trimise. Dacă astfel de dovezi nu există, DIGI Romania S.A. poate consideră după propria sa apreciere că aprobarea nu a fost obținută și va considera abuzivă utilizarea rețelei.

Procedura de răspuns la plângeri

Iată pașii urmați dacă s-a primit o plângere referitoare la mesaje nesolicitate trimise de un abonat. La primirea plângerii este realizată evaluarea acesteia și vom anunța abonatul de violarea politicii de utilizare a serviciului. Conexiunea sau serviciul sunt suspendate temporar, până la rezolvarea problemelor. DIGI Romania S.A. poate decide dacă vă continua sau nu contractul cu abonatul responsabil de abuzuri. Reconectarea se realizează în urmă trimiterii unui fax în care se specifică modalitatea de rezolvare a problemei.

Cum previne DIGI Romania S.A. SPAM-ul?

Software-ul folosit de DIGI Romania S.A. nu permie utilizatorilor relay prin alte servere de mail. Impune, de asemenea, anumite limite pentru numărul de mesaje trimise într-o perioadă de timp definită. Că urmare, trimiterea unui număr mare de mesaje prin intermediul serverelor DIGI Romania S.A. este aproape imposibilă.

Cum va protejați?

Folosiți software specializat pentru a vă securiza calculatorul. Marea majoritate a utilizatorilor ce abuzează de servicii nu au cunoștință de faptul că pe sistemul lor există un virus, robot sau troian. Actualizați sistemul de operare și programele la ultimele versiuni disponibile; instalați update-urile de securitate pentru a avea un calculator neinfectat. Nu răspundeți mesajelor ce vă trezesc suspiciunea; veți arăta astfel că adresa dumneavoastră de mail este validă.

Cine practică spamul și de ce este atât de răspândit?

Trimiterea unui mesaj la milioane de persoane este simplă și benefică financiar pentru cei ce desfășoară acest gen de activități. Chiar dacă numărul de persoane care șterg mesajul este mare, cei ce cumpără produsul fac ca această activitate să fie profitabilă.

Există mai multe metode de trimitere:

o metodă folosită în proporții industriale presupune deturnarea calculatoarelor utilizatorilor (folosind un virus sau alte programe malițioase) și folosirea lor pentru a trimite un mare număr de mesaje, ascunzînd astfel identitatea adevăratei persoane care face trimiterea (sistemele respective poartă numele de ‘zombie’). Spamul trimis în acest fel ajunge la 4/5 din totalul mesajelor nedorite trimise în Internet

estul este reprezentat de mesaje trimise de persoane al căror profil nu este bine definit (mesaje care promovează un site sau companii care își promovează produsele

Liste de mesaje – a nu se confundă cu spamul!

Dacă sunteți abonat al unei companii și ați acceptat să primiți informații legate de această companie sau produsele ei, puteți fi destinatarul unor oferte comerciale.

În acest caz, nu este vorba de spam, adresa de mail fiind obținută cu acordul dumneavoastră.

Puteți, în general, să vă dezabonați în orice moment și să nu mai primiți aceste mesaje.

Ce trebuie să fac pentru ca mesajul meu să nu fie "confundat" cu un SPAM ?

DIGI Romania S.A. a implementat instrumentul Sender Policy Framework (SPF), care vă protejează de mesajele de tip SPAM atât pe dvs, cât și pe cei cărora le trimiteți e-mail-uri. SPF este o metodă de prevenire a falsificării adresei de e-mail a expeditorului unui mesaj.

Datorită acestui tip de protecție, este posibil ca unele dintre mesajele trimise de pe adresă numeledvs@rdslink.ro prin alte servere de mail decât cele oferite clienților de către DIGI Romania S.A., să fie interpretate de serverele care găzduiesc adresele la care trimiteți e-mail-uri, drept SPAM. Unele servere șterg automat aceste SPAM-uri.

Dacă doriți să transmiteți e-mail-uri prin alte servere decât cele oferite de DIGI Romania S.A. fără riscul ca ele să fie interpretate drept SPAM, vă rugăm faceți următoarea setare în clientul dvs. de e-mail (Outlook Expres de ex.): în câmpul FROM: tastați adresa de pe care doriți să trimiteți e-mail-uri, alta decât cea de pe domeniul rdslink.ro (de ex. cea de tipul numeledvs@companiaX.ro)

În acest fel, mesajul dumneavoastră care este transmis de pe o adresă diferită de cea de pe rdslink.ro, va ajunge cu siguranță la destinație.

Ce este phishingul?

Phishingul constă în trimiterea de e-mailuri care au ca expeditor fals diverse instituții cu care potențiala victimă are anumite relații (de ex: bănci, magazine online etc). Aceste e-mailuri de obicei direcționează userii către anumite site-uri unde sunt rugați să-și actualizeze diverse informații sau să introducă date personale. Aceste site-uri imită foarte bine structura celor originale, însă sunt găzduite de către persoane rău intenționate care urmăresc obținerea de foloase materiale.

Ce trebuie să știm despre phishing?

La prima vedere tentativele de phishing pot trece neobservate, însă sunt câteva lucruri de care ar trebui să ținem cont atunci când primim un e-mail ce pare a fi de la una dintre insitutiile cu care colaborăm. De regulă toate urmează aceeași structură.

Introducerea

Salutul este generic, de exemplu : “Stimate client”. De obicei, companiile cu care colaborați, personalizează e-mailurile cu numele dumneavoastră.

Avertizarea

Vi se transmite faptul că în urma unor investigații au fost descoperite câteva nereguli la conturile dumneavoastra și vi se cer informații personale. Majoritatea companiilor nu procedează așa, este puțin probabil ca un colaborator de-al dumneavoastră să vă solicite informații confidențiale prin e-mail.

În cazul în care nu urmați instrucțiunile din e-mail într-un interval de timp destul de scurt sunteți amenințat cu dezactivarea conturilor, pierderea banilor etc.

Redirecționarea

Vi se cere să intrați imediat pe o anumit pagină web, accesând un link din cadrul e-mailului. Pe pagina respectivă ar trebui să introduceți informații cu caracter general ca numele dumneavoastră, însă și cele cu caracter privat: coduri pin, coduri numerice personale, adrese detaliate, numere de telefon etc.

Rețineți faptul că nu toate paginile care arată a fi “oficiale”, chiar sunt. Linkurile pe care ar trebui să dați click sunt mai lungi în comparație cu cele obișnuite și adesea conțin simbolul @.

Cum ne putem proteja?

Persoanele din spatele phisingului se bazează pe naivitatea utilizatorilor. Nu există o metodă de protecție 100% sigură atâta timp cât totul depinde de factorul uman. Practic, orice utilizator de e-mail este o potențială victimă. Cunoscând cele câteva reguli esențiale despre comunicarea prin e-mail și luându-ne toate măsurile de precauție, ne putem feri de răufăcători

Malware (Malicious software) – software dezvoltat pentru infiltrare sau stricarea sistemelor de calculatoare, făcut abuziv, pe ascuns și fără consimțământul proprietarului . Totodată este cunoscut și sub denumirea de software malițios.

Simptomele infectarii cu Malware

Încetinirea funcționării calculatorului și deschiderea tot mai greoaie a aplicațiilor;

Funcționarea defectuoasă a programelor care anterior au funcționat bine;

Apariția erorilor, de noi programe și toolbar-uri ce nu se pot dezinstala sau au fost instalate pe ascuns;

Schimbarea paginii de căutare și rezultate căutări suspicioase în raport cu ceea ce s-a cerut;

Întreruperi în browsing prin ferestre de POP-up și SPAM;

Prevenirea infectării cu Malware

Utilizarea unui antivirus sau firewall licențiat

Creșterea securității browser-ului folosit

Actualizarea OS-ului și soluției Antivirus

Evitarea site-urilor dubioase

Descărcarea de programe din Internet

Protejarea anti-malware

Expunerea informațiilor personale și conturilor folosite

Distribuirea parolelor și numelor de conectare la diferite aplicații

Posibilitatea de furt de identitate.

Ce este spyware-ul?

Spyware-ul este în general definit ca un program care profită de vulnerabilitățile unui sistem în folosul unei terțe persoane. Termenul vine de la «a spiona», adică a culege informații despre activitatea calculatorului și a le trimite unui server sau unei persoane. Spyware-ul poate face calculatorul să funcționeze greoi, îl poate face vulnerabil la infestarea cu viruși și poate culege informații confidențiale cum ar fi nume de utilizator pentru diferite aplicații, parole și informații despre cărți de credit/ conturi bancare.

Care e diferența între spyware și viruși?

Virușii au ca scop să afecteze cât mai multe calculatoare personale, în timp ce spyware-ul are ca scop răspândirea în internet. Virușii au de obicei o încărcătură periculoasă, vor să cauzeze daune calculatorului infectat.

Ce este un virus?

Un virus este un program capabil să se reproducă în mod repetat și să cauzeze defecțiuni fișierelor (datelor personale) și sistemului de operare aflate pe computerul infectat. Unii viruși acționează imediat ce au infestat calculatorul gazdă, alții așteaptă pasivi până când sunt rulați (executați/ porniți) de un anumit program.

Cum modifică virușii fișierele?

Virușii pot ataca toate fișierele, dar vor ataca preponderent fișierele executabile și de sistem (.exe, .com, .bat, .pif, .sys, .bin) și fișierele de date (word și excel) pot mari volumul unui fișier, după care îl pot face «hidden»(ascuns), astfel încât nu va fi vizibil decât dacă se face o căutare mai complexă. Pot distruge fișiere în mod aleatoriu, neavând o țintă anume. Pot distruge fișierele executabile încărcate în memorie. Pot schimba extensiile fișierelor (ex: din .exe în .com). Pot face calculatorul să se restarteze sau să «inghete» (freeze)

Trojan

Exact cum spune și denumirea (cunoscut ca virus troian – din legendă calului troian) descrie un program malițios descărcat de bunăvoie care aparent ar trebuie să fie util, însă în realitate acesta realizează funcții și activează servicii neautorizate pe calculatorul infectat, respectiv copierea de fișiere, informații sensibile și chiar controlarea de la distanță a calculatorului compromis.

Ransomware

Este un tip de software malițios (sau malware) care blochează accesul victimei la calculator sau fișierele acestuia și cere plata unei recompense pentru deblocare/decriptare. Recompensa și motivul oficial, de ce victima ar trebui să platească, depinde de tipul virusului.

Adware

Este o sub-categorie a spyware-ului și este un program cu ajutorul căruia se face reclamă unor produse sau servicii sau îți este indicat sub pretextul unui mesaj promoțional sau ofertă senzațională. Deseori aceste reclame apar chiar și după ce programul a fost dezinstalat. Aplicațiile gratuite cum ar fi Kazaa sau diferite playere media sunt însoțite la instalare și de o parte de adware.

Trackware

Sunt programele care se folosesc de unele vulnerabilități ale browserului de web pentru a trimite unui server sau persoane informații despre site-urile accesate, informațiile căutate și obiceiurile de navigare ale utilizatorului.

Cum vă protejați?

Folosiți software specializat pentru a vă securiza calculatorul.

Marea majoritate a utilizatorilor ce abuzează de servicii nu au cunoștință de faptul că pe sistemul lor există

un virus, bot sau troian.

Actualizați sistemul de operare și programele la ultimele versiuni disponibile; instalați update-urile de securitate

pentru a avea un calculator neinfectat.

Nu răspundeți mesajelor ce vă trezesc suspiciunea; veți arăta astfel că adresa dumneavoastră de mail este valida.

O listă cu site-uri care permit scanarea online:

https://www.bitdefender.ro/scanner/online/free.html

https://home.mcafee.com/downloads/free-virus-scan

https://www.bitdefender.ro/solutions/free.html

http://www.eset.ro/online-scanner

Antivirusi gratuiti:

https://www.bitdefender.ro/solutions/free.html

Compania DIGI Romania S.A. își informează abonații că nu desfășoară niciun concurs care să implice câștiguri în bani și pentru care, intrarea în posesie a premiului, să presupună o cheltuiala din partea câștigătorului sau simplă lui prezența în reprezentantă unei bănci pentru a ridica premiul în bani.

Pentru a nu deveni victimele unor posibile tentative de fraudă/înșelăciune, DIGI Romania S.A. le recomandă clienților săi să nu dea curs solicitărilor primite prin: telefon din partea unor persoane necunoscute sau care pretind că sunt angajați ai companiei, email, SMS sau prin intermediul unor scrisori din partea companiei. În cazul organizării unor concursuri, tombole sau promoții, DIGI Romania S.A. le aduce la cunoștință abonaților săi, prin mijloacele interne de comunicare (site-urile companiei, canalele social media, posturile sale de televiziune, etc.). Totodată își anunța permanent câstigatorii folosind aceleași canale de comunicare.

Exemple de posibile tentative de fraudă/înșelăciune cu care vă puteți confrunta:

Vi se solicită informații confidențiale (precum CNP, serie și număr de buletin, conturi bancare, parole) pentru că ați câștigat un premiu, pentru anumite verificări în baza de date sau pentru a-ți fi răsplătită fidelitatea;

Sunteți rugați să efectuați o plată bancară pentru a putea intra în posesia premiului;

Vi se solicită să vă prezentați la ghișeul unei bănci pentru a intra în posesia premiului;

Vi se solicită să reîncărcați cartele preplătite pentru a intră în posesia premiului;

DIGI Romania S.A. vă recomandă:

Să vă asigurați că într-adevăr ați participat la un concurs cu premii oferite de DIGI Romania S.A.;

Să cereți mai multe detalii cu privire la concursul/evenimentul/campania în urmă căruia/căreia ați fi putut câștiga bani sau orice alt premiu care presupune din partea dvs.achitarea unui avans;

Să nu comunicați informații personale confidențiale (precum CNP, serie și număr de buletin,

Să nu faceți plăți bancare către beneficiari pe care îi cunoașteți doar prin telefon;

Dacă identificați o tentativă de fraudă/înșelăciune, vă rugăm să va adresați organelor de Poliție.

Pentru informații referitoare la oferte, promoții, tombole și concursuri DIGI Romania S.A., clienții sunt rugați să între în legătură telefonică cu un reprezentant al companiei la Infoline: 03xx 400 401, unde „xx” reprezintă prefixul județului din care apelează, sau telefonic la Infoline București 031 400 4414.

Cum imi protejez echipamentele conectate la internet?

Prin folosirea unui router/firewall setat corect.

Pentru sistemele windows sa ne asiguram ca firewall este pornit

Folosind un program antivirus cu update la zi cu ultimele definitii de virusi

NU vom salva niciodata in fisiere text credentiale de acces pe echipamente sau date de acces pentru conturile de E-mail, Facebook etc.

Ce setari de securitate suplimentare sunt necesare pe un router/firewall?

Useri de administrare schimbati, de obicei toate folosesc „admin”

Setarea unei parole din minim 8 caractere, parola sa contina litere mari, litere mici, diacritice

Verificare pe site producator ca folosim ultimul firmware pentru modelul achizitionat

Dezactivare DMZ/UPNP

Verificam ca port fwd sau virtual servers sa nu aiba inregistrari

Remote management – OFF

Firewall sa fie activ - ENABLE

Atunci cand folosim conexiunea fara fir(Wifi), la Wireless Security(Security Mode) sa folosim combinatia WPA2-PSK(AES).

Am un sistem de supraveghere de tip DVR, NVR sau Camera IP instalat. Cum il securizez?

Un sistem de supraveghere incorect configurat plus un router/firewall nesecurizat corespunzator poate duce la exploatarea sitemului de supraveghere in alte scopuri decat cel pentru care a fost creat:

streamul video live cat si inregistrarile video sa devina publice si accesibile de catre alti useri

echipamentul sa fie folosit in atacuri targetate de tip DDoS, sau ca parte dintr-o retea mai larga de tip botnet.

a. Schimbarea datelor de acces ale echipamentelor (parole si useri), inclusiv a conturilor setate din fabrica. Inactivarea conturilor nefolosite. Multi instalatori de astfel de sisteme lasa conturile default active, sau si mai grav isi creaza conturi personale de „administrare”.

b. Parolele conturilor de acces ale echipamentelor sa contine litere cifre mari si mici, precum si alte caractere. Parola sa aiba minim 8 caractere.

c. Upgrade de firmware la ultima versiune disponibila. Acesta se va obtine doar de pe site-ul producatorului si nu din alte surse.

Accesul la sitemele de supraveghere (monotorizare) se poate realiza in mai multe feluri:

1. Monitorizarea se va face doar din locatia unde este instalat sistemul de supraveghere

Nu e nevoie de port fwd pe router/firewall, sau nu se va completa in sterile IP ale DVR-ului adresa ip corespunzatoare pentru gateway/router(se va completa doar adresa ip si netmaskul retelei).

2. Monitorizarea se va face din oricare alta locatie dar nu cea in care este instalat sistemul de supraveghere

A. Acces prin VPN

B. Configurare port fwd pe router/firewall, se vor forwarda doar porturile necesare. NU se va trece ip-ul DVR-ului in DMZ, si nu se va activa UPNP pe router/firewall.

Cum pot sa am acces din reteaua publica (internet) in reteaua interna privata la sediul firmei sau acasa?

Cel mai sigur mod de acces este folosind o conexiune VPN. O rețea privată virtuală (VPN) este o extensie a retelei interne private peste reteaua publica – internet. Conexiunile VPN ofera de obicei confidentialitatea si integritatea datelor transmise, dar si autenticitatea expeditorului.

Ce este un atac DDoS?

Un atac cibernetic de tip DDoS (Distributed Denial of Service, blocarea distribuită a serviciului) este o încercare frauduloasă de a indisponibiliza sau bloca resursele unui calculator. Deși mijloacele și obiectivele de a efectua acest atac sunt foarte diverse, în general acest atac este efectul eforturilor intense ale unei (sau a mai multor) persoane de a împiedica un site web sau și servicii din Internet de a funcționa eficient, temporar sau nelimitat. Autorii acestor atacuri au de obicei drept țintă situri sau servicii găzduite pe servere cu cerințe înalte, cum ar fi băncile, gateway-uri pentru plăți prin carduri de credit și chiar servere în întregime.

O metodă tradițională de atac provoacă „saturarea” calculatorului țintă (victimei) cu cereri de comunicare externe, astfel ca să nu mai poată reacționa eficient la traficul Internet legitim, sau chiar să devină indisponibil. În termeni generali, atacurile de tip DDoS se realizează pe mai multe căi:

provocarea unui reset forțat al calculatorului sau al mai multor calculatoare,

consumarea intensă a resurselor disponibile ale unui server, astfel încât acesta să nu mai poată furniza servicii,

blocarea comunicațiilor dintre utilizatorii bine intenționați și calculatorul victimă, astfel încât acesta să nu mai poată comunica adecvat.

Termeni/Definitii

Echipament - prin echipament intelegem orice device care are o interfata de retea fie ea pe fir sau fara fir si este conectata la reteaua interna sau la reteaua publica de acces in internet.

DVR – dispozitiv de inregistrare video - Digital Video Recorder

NVR– dispozitiv de inregistrare video – Network Video Recorder

Port Forward - Translatarea unui port pe echipamentul de acces(router/firewall) la reteaua publica catre o adresa IP si un port din reteaua interna se numeste Port Forwarding sau Port Mapping. Practic deschidem un port in router pentru a permite accesul catre un echipament (DVR/NVR) dinspre reteaua publica(internet) catre un echipament din reteaua interna.

Porturi – Porturile si soclurile reprezinta mecanismul prin care se realizeaza legatura cu un server. Porturile reprezinta o poarta la care sunt primiti clientii pentru un anumit serviciu.

UPNP – este un serviciu folosit de aplicaţii sau echipamente pentru deschiderea unor porturi, însă apelurile făcute nu ar trebui să fie permise decât pe interfaţa dedicată reţelei interne, nu şi pe interfaţa Internet.

DMZ – Zona DeMilitarizata – orice echipament care este trecut in zona demilitarizata va fi expus total in internet. Zona DeMilitarizata inseamna un port forward neconditionat ale tuturor porturilor ale unui echipament din reteaua interna in reteaua publica – internet.

Introducere

Aceste reguli de utilizare a rețelei și/sau serviciilor DIGI Romania S.A. (denumite în continuare și “Reguli”) sunt valabile pentru toți Beneficiarii DIGI Romania S.A. sau terți care folosesc rețeaua și/sau serviciile DIGI Romania S.A. ca mediu de comunicare. DIGI Romania S.A. nu tolerează niciun abuz direct sau indirect prin folosirea rețelei sale indiferent dacă abuzul este originat de Beneficiarii DIGI Romania S.A., de clienții Beneficiarilor DIGI Romania S.A. sau de către orice terț care folosește rețeaua DIGI Romania S.A. ca mediu de comunicare.

DIGI Romania S.A. crede că eliminarea SPAM-ului și a abuzurilor vor rezulta într-un Internet mai ieftin, mai bun și mai eficient pentru clienții săi.

Definiții

Este definit ca abuz sau folosire ilegala a rețelei:

Orice e-mail comercial (comunicare comercială prin intermediul poștei electronice) trimis către adresa unui destinatar care nu a solicitat și nu a confirmat în mod expres dorința de a primi astfel de mesaje. E-mail-urile comerciale includ, însă nu se limitează la: reclame, sondaje de opinie, oferte promoționale, orice alte oferte indiferent de natură acestora etc. Aceste tipuri de mesaje sunt denumite “Unsolicited Broadcast Email”/”Unsolicited Comercial Email” și vor fi denumite în continuare “SPAM”.

Generarea unui trafic neobișnuit de mare având ca scop sau ca efect supraîncărcarea conexiunii unui server sau a unui utilizator internet, sau epuizarea resurselor serverelor sau blocarea accesului utilizatorilor legitimi. Acest tip de abuz definit mai sus este denumit în continuare „flood”.

Orice activitate având ca scop sau ca efect accesul, obținerea și/sau modificarea de informații/resurse care nu au un caracter public. Aceste tipuri de activități includ, însă nu se limitează la: exploatarea breșelor de securitate ale oricărui calculator conectat la Internet, căutarea breșelor de securitate a oricărui calculatoar conectat la Internet, folosirea de servicii tip “proxy” fără acordul proprietarului acestor servicii.

Transmiterea, distribuirea, stocarea de materiale, informații de orice natură, utilizarea fără drept, în orice mod sau orice alte activități prin care sunt încălcate dispozițiile legilor în vigoare, inclusiv încălcarea oricăror drepturi de proprietate intelectuală/industrială (copyright), mărci de comerț, de fabrică sau de servicii, fără însă nu se limitează la acestea.

Transmiterea, distribuirea și stocarea de materiale, informații având caracter explicit sau implicit obscen, pornografic, discriminatoriu, rasist sau care încalcă orice dispoziții legale în materie.

Reguli DIGI Romania S.A.

Rețeaua DIGI Romania S.A. poate fi folosită de către Beneficiari și pentru a se conecta la alte rețele, iar Beneficiarii rețelei/serviciilor DIGI Romania S.A. înțeleg că trebuie să se conformeze tuturor regulilor de utilizare ale oricăror rețele. Orice încercare de încălcare, cu sau fără intenție, a securității rețelei DIGI Romania S.A. sau a oricărei alte rețele conectate la Internet sau orice încercare de abuz sunt interzise.

Beneficiarii DIGI Romania S.A. înțeleg că DIGI Romania S.A. nu controlează informațiile care circulă prin rețeaua DIGI Romania S.A.. Orice supraîncărcare a rețelei DIGI Romania S.A. prin activități de tip SPAM, „flood” sau orice alt procedeu similar, indiferent dacă acestea sunt rezultatul infectării cu orice virus sau utilizării oricărui soft/program informatic ce conduce la efecte similare, va fi considerată o folosire neautorizată a rețelei DIGI Romania S.A. și este interzisă. În mod similar, folosirea de “IP multicast” fără permisiunea DIGI Romania S.A. este interzisă.

Beneficiarilor DIGI Romania S.A. sau oricăror terți care folosesc rețeaua DIGI Romania S.A. le este interzis și nu trebuie să permită la rândul lor folosirea rețelei și/sau a serviciilor DIGI Romania S.A. pentru a trimite SPAM-uri sau pentru a comite acte ori fapte care au ca scop sau că efect orice abuz de utilizare a Rețelei și/sau serviciilor DIGI Romania S.A., fraudă sau activități interzise potrivit dispozițiilor legale în vigoare sau potrivit prezențelor regului de utilizare a Rețelei și/serviciilor DIGI Romania S.A. În cazul în care se trimit e-mail-uri în masă, expeditorii trebuie să aibă și să păstreze dovezi concludente și pertinente care să demonstreze solicitarea/aprobarea prealabilă a fiecărui destinatar de a primi astfel de mesaje. Pentru evitarea oricărui dubiu, orice astfel de solicitări sau aprobări ale destinatarului trebuie să fie anterioare oricărei astfel de trimiteri (comunicări electronice) efectuate de expeditor. Dacă astfel de dovezi nu există, DIGI Romania S.A. poate considera, după propria sa apreciere, că aprobarea nu a fost obținută și va considera abuzivă utilizarea rețelei/serviciilor. DIGI Romania S.A. nu este responsabil pentru conținutul nici unui mesaj, indiferent dacă mesajul a fost trimis de către un Beneficiar DIGI Romania S.A. sau de un terț.

Beneficiarilor DIGI Romania S.A. le este interzisă folosirea oricărui serviciu de tip “proxy” fără acordul proprietarului acestui serviciu.

În anumite cazuri, în funcție de propria să apreciere, DIGI Romania S.A. poate blocă traficul spre/dinspre anumite IP-uri ce nu fac parte din rețeaua DIGI Romania S.A., dacă se consideră că acele IP-uri sunt folosite pentru a distribui SPAM, flood, sunt “open relay” sau sunt folosite pentru a obține acces la orice resurse care nu au caracter public. În aceste cazuri niciun client nu va mai putea trimite/primi trafic de la adresele respective.

DIGI Romania S.A. poate blocă traficul care se face pe un anumit port TCP/IP dacă Beneficiarul sau alți terți folosesc aplicații care fac “flood“ folosind portul respectiv sau acel port este susceptibil de a favoriza transmiterea de viruși sau orice alt tip de trafic care ar putea afecta rețeaua și/sau orice serviciu DIGI Romania S.A..

Beneficiarii DIGI Romania S.A. sunt responsabili că, aceștia, clienții sau partenerii acestora, precum și orice utilizator, indiferent de titlul în bază căruia utilizează Rețeaua și/sau serviciile DIGI Romania S.A. sau ale Beneficiarilor, să respecte aceste reguli de utilizare. Beneficiarii DIGI Romania S.A. vor fi răspunzători pentru toate abuzurile comise de aceștia, de clienții sau partenerii acestora, precum și pentru toate abuzurile comise de orice utilizator, indiferent de titlul în bază căruia este folosită Rețeaua și/sau serviciile DIGI Romania S.A. sau ale Beneficiarilor, prin legătură acestora din urmă la rețeaua DIGI Romania S.A.

Beneficiarilor, care folosesc legătură la rețeaua DIGI Romania S.A. pentru activități ce încalcă orice dispoziții legale în vigoare la momentul respectiv sau orice prevederi prezente sau viitoare la Regulilor de utilizare a Rețelei și/sau serviciilor DIGI Romania S.A. sau ai căror clienți ori utilizatori cu orice titlu care folosesc rețeaua și/sau serviciile DIGI Romania S.A., le pot fi supendate serviciul furnizat pe o perioda nedeterminată imediat, în termen de 24 de ore sau în orice alte interval de timp de la data constatării, fără notificare, în funcție de gravitatea faptelor și/sau în funcție de afectarea Rețelei ori serviciilor DIGI Romania S.A. Dacă furnizarea serviciului este suspendată, DIGI Romania S.A. va încerca sa contacteze Beneficiarul cât mai curând posibil, pentru a-l informă despre situația apărută. DIGI Romania S.A. va investiga plângerile/sesizările/reclamațiile referitoare la astfel de incidente, primite de la terți și va coopera cu instituțiile/autoritățile publice pentru detectarea cauzelor și autorilor acestor incidente. Dacă RCS & RDS primește o plângere/sesizare/reclamație/solicitare referitoare la un Beneficiar, client ori partener al unui Beneficiar sau orice alt utilizator, indiferent de titlul în bază căruia este folosită Rețeaua și/sau serviciile RCS & RDS sau ale Beneficiarilor, RCS & RDS poate transmite respectivă plângere/sesizare/reclamație/solicitare către Beneficiar pentru a fi rezolvată sau o poate transmite autorităților/instituțiilor publice abilitate să o investigheze/soluționeze.

Beneficiarii care administrează un domeniu Internet, au obligația de a configura două căsuțe poștale: postmaster@domeniu.ro și abuse@domeniu.ro. Mesajele trimise către aceste adrese trebuie citite de persoane în măsură să ia decizii pentru soluționarea problemelor raportate. De asemenea toți Beneficiariii sunt obligați să anunțe DIGI Romania S.A. care sunt persoanele ce pot luă măsuri că astfel de probleme să nu se mai întâmple.

DIGI Romania S.A. nu comunică decât cu Beneficiarii săi direcți. Este răspunderea Beneficiarului de a comunica și de a rezolva orice probleme dintre clienți și Beneficiarii.

Beneficiarul are obligația să configureze echipamentele sale astfel încât acestea:

să nu răspundă la cereri ARP venite din rețeaua DIGI Romania S.A. pentru alte adrese IP decât cele alocate de către DIGI Romania S.A.. În acest scop clientul este obligat:

să nu seteze pe interfețele direct conectate la rețeaua DIGI Romania S.A. alte adrese IP decât cele alocate și comunicate de către DIGI Romania S.A.. În această categorie intră și adresele IP folosite de către Beneficiar în rețeaua locală și care nu sunt separate printr-un echipament Layer 3 (router) de rețeaua DIGI Romania S.A.

să nu activeze pe nicio interfață direct conectată cu rețeaua DIGI Romania S.A. opțiunea "proxy-arp" și o va dezactiva pe echipamentele care o au activată în mod implicit (de exemplu routerele marca Cisco)

să nu răspundă la cereri de tipul BOOTP, DHCP și alte cereri de configurare venite din rețeaua DIGI Romania S.A.. În acest scop, dacă se folosesc astfel de servicii pentru rețeaua locală a Beneficiarului, acestea trebuie dezactivate pe interfață direct conectată la rețeaua DIGI Romania S.A.

să nu trimită spre rețeaua DIGI Romania S.A. cereri de modificare a rutelor pentru alte adrese de IP decât cele alocate de către DIGI Romania S.A. sau aparținând Beneficiarului. În acest scop, nu se vor activă și folosi pe interfețele direct conectate la rețeaua DIGI Romania S.A. protocoale de anunțare dinamică a rutelor, altele decât cele convenite cu DIGI Romania S.A., și se vor dezactiva protocoalele de tip RIP/OSPF.

să nu trimită spre rețeaua DIGI Romania S.A. pachete de tipul "ICMP redirect" pentru alte adrese IP decât cele alocate de către DIGI Romania S.A..

să evite trimiterea spre rețeaua DIGI Romania S.A. a altor pachete de tip “broadcast” decât cele strict necesare (tipul ARP), acestea din urmă trebuind să respecte un algoritm de mărire a intervalului de interogare, care să ajungă la peste 1 (una) secundă în cazul în care nu se primește răspuns.

În scopul protejării confidențialității informațiilor transmise prin intermediul rețelei DIGI Romania S.A. serviciul de acces internet Digi Net poate fi utilizat de către Beneficiari numai în locațiile în care serviciul a fost instalat, locații menționate în contractele de furnizare a serviciilor încheiate între Beneficiari și DIGI Romania S.A..

Recomandări

Beneficiarul trebuie să țină la curent DIGI Romania S.A. cu numele și adresele de contact pentru persoanele ce pot soluționa problemele descrise în prezența anexa.

Beneficiarul trebuie să își impună angajaților, clienților și oricărui utilizator obligația de a respectă aceste Reguli.

Beneficiarul trebuie să investigheze rapid orice plângere care a fost primită de la DIGI Romania S.A. și să comunice urgent, acestuia din urmă, răspunsul.

Când Beneficiarul trimite mesaje de e-mail (post electronic) către o lista de destinatari, trebuie să se asigure că are confirmarea fiecărui destinatar din acea lista.

La DIGI, ne pasă nu doar de furnizarea serviciilor de cea mai înaltă calitate, ci și de securitatea ta online.Într-o lume digitală în continuă evoluție, amenințările cibernetice precum phishing-ul, ransomware-ul, deepfake-ul și investițiile frauduloase devin din ce în ce mai sofisticate.

Vezi câteva sfaturi practice despre cum poți naviga într-un mediu online sigur și protejat!

Ransomware-ul este un tip de malware care infectează dispozitivele, criptează datele și blohează accesul utilizatorilor până când aceștia plătesc o răscumpărare.

Rămâi în siguranță și:

Verifică sursele e-mailurilor și site-urilor web.

Creează copii de siguranță periodice pe medii de stocare externe.

Actualizează-ți regulat software-ul de securitate și sistemul de operare

Fii precaut în legătură cu reclamele online și e-mailurile suspecte.

Tehnologia deepfake utilizează inteligența artificială pentru a manipula fotografii și înregistrări video spre a genera conținut fals și realist.

Vezi cum poți rămâne protejat:

Verifică sursele informațiilor.

Analizează bine conținutul vizual sau audio și contextul reclamelor.

Contactează companiile sau persoanele impersonate.

Investițiile frauduloase sunt acțiuni sau scheme prin care persoanele rău intenționate înșeală utilizatorii pentru a investi bani în produse sau proiecte false, cu promisiunea unui randament financiar ridicat sau a unor beneficii semnificative.

Fii vigilent la ofertele care par prea bune pentru a fi adevărate și:

Verifică întotdeauna autenticitatea informațiilor.

Nu îți dezvălui datele personale în urma unor solicitări neașteptate.

Actualizează-ți regulat software-ul de securitate și sistemul de operare.

Phishing-ul este o tactică de fraudă online prin care infractorii încearcă să obțină informații personale sau financiare, folosind mesaje sau site-uri web false care par a fi de la surse de încredere.

Fii atent și:

Verifică sursa mesajelor sau e-mailurilor suspecte.

Nu accesa linkuri necunoscute sau nu descărca atașamente suspecte.

Activează autentificarea în doi pași pentru conturile online pe care le utilizezi.

Rămâi vigilent și detectează orice amenințare digitală îți iese în cale. Împreună, putem face un pas înainte către un viitor digital mai sigur!

Sfaturi esențiale

pentru protecția datelor

cu caracter personal

Nu divulgați adresa de e-mail, numele de utilizator, parola, CNP-ul sau orice alte informații de acces la contul dumneavoastră. Împărtășirea acestor detalii poate permite accesul neautorizat la conturile dumneavoastră, expunându-vă la riscuri de furt de identitate și fraudă.

Alegerea unor parole distincte pentru fiecare cont garantează că, în cazul în care una dintre ele este compromisă, celelalte conturi rămân în continuare protejate.

Autentificarea în doi pași adaugă un nivel suplimentar de securitate, prevenind accesul neautorizat chiar dacă parola este compromisă. De exemplu, chiar dacă cineva obține parola dvs., nu va putea accesa contul fără codul trimis pe telefonul dvs. mobil.

Adoptarea unor parole complexe, îmbunătățește considerabil securitatea conturilor, făcându-le mai rezistente la încercările de acces neautorizat. Schimbarea regulată a acestor parole asigură că protecția rămâne valabilă în timp, reducând riscurile asociate cu posibilele breșe de securitate și limitând durata în care o parolă compromisă poate fi utilizată de către atacatori.

Folosirea acelorași parole vechi poate compromite securitatea, în special dacă una dintre acestea a fost deja expusă. De exemplu, dacă ați avut o parolă care a fost compromisă și o utilizați din nou, vă expuneți la același risc de securitate.

Aceste mesaje pot fi încercări de phishing, destinate să colecteze informații personale sau financiare. De exemplu, un SMS neașteptat care cere detalii despre conturile dumneavoastră poate fi o tentativă de fraudă.

Evitați să instalați aplicații sau să vizitați site-uri web pe baza recomandărilor făcute de persoane pe care nu le cunoașteți sau în care nu aveți încredere. Aceste indicații pot fi parte a unor tentative de fraudă sau de phishing, care pot duce la compromiterea informațiilor dumneavoastră personale sau la infectarea dispozitivului cu malware. Asigurați-vă că sursele aplicațiilor și site-urilor sunt de încredere și verificate înainte de a le accesa sau descărca.

Pentru a vă proteja informațiile personale și a preveni accesul neautorizat, accesați conturile de client doar prin intermediul site-urilor oficiale și securizate. Nu folosiți linkuri primite prin SMS sau e-mailuri, deoarece acestea pot redirecționa către site-uri false sau periculoase. De exemplu, nu accesați niciodată site-ul sau aplicația digi.ro din link-uri primite prin SMS sau de pe pagini neoficiale. Cel mai sigur mod este să introduceți direct adresa digi.ro în browser sau să deschideți aplicația oficială de pe telefonul mobil. Verificați întotdeauna URL-ul și folosiți doar surse de încredere pentru a vă conecta la conturile dumneavoastră.

Aceste apeluri pot fi încercări de fraudă sau phishing. De exemplu, un apel dintr-o țară străină de la un număr necunoscut ar putea încerca să obțină informații personale de la dumneavoastră sau să vă inducă în eroare pentru a descărca software malițios.

Verificați întotdeauna identitatea persoanelor care susțin că reprezintă DIGI și contactați-ne direct prin intermediul canalelor oficiale disponibile aici pentru confirmare. Acest pas este crucial pentru prevenirea fraudelor. De exemplu, dacă primiți un apel de la cineva care afirmă că este din partea DIGI sunați la numărul oficial al DIGI pentru a valida informațiile.

Pentru a vă proteja de amenințările online, este important să evitați deschiderea atașamentelor sau accesarea linkurilor provenind din surse necunoscute. Aceste elemente pot conține malware, viruși sau alte forme de software dăunător care pot compromite securitatea dispozitivului și a datelor dumneavoastră personale.

Verificați întotdeauna că adresele web sunt securizate înainte de a actiona. Asigurați-vă că URL-ul începe cu „https://” și că există un simbol de lacăt în bara de adrese, indicând că site-ul utilizează criptarea pentru protejarea informațiilor transmise.

Furnizarea informațiilor cardului pentru a primi plăți poate expune contul dumneavoastră la riscuri de fraudă. De exemplu, dacă cineva vă solicită detaliile cardului pentru a vă trimite bani, acest lucru ar putea fi o tentativă de înșelătorie. Este esențial să păstrați informațiile cardului în siguranță și să verificați întotdeauna legitimitatea solicitărilor de acest tip pentru a preveni utilizarea neautorizată a contului dumneavoastră.

Actualizările de software includ corecții esențiale de securitate. De exemplu, un telefon actualizat la ultima versiune este protejat împotriva vulnerabilităților recente.

Rețelele Wi-Fi publice sau nesecurizate pot reprezenta un risc semnificativ pentru securitatea datelor, deoarece pot permite atacatorilor să intercepteze și să acceseze informațiile transmise între dispozitivul dumneavoastră și internet. De exemplu, pentru activități sensibile, cum ar fi efectuarea de tranzacții online sau accesarea conturilor financiare, este esențial să vă conectați la rețele Wi-Fi de încredere, care sunt protejate prin parole și măsuri de securitate adecvate. Acest lucru ajută la prevenirea accesului neautorizat și la protejarea confidențialității datelor dumneavoastră.

Realizați backup-uri regulate pentru datele importante pentru a le proteja împotriva pierderii în cazul compromiterii unui dispozitiv sau al unei defecțiuni tehnice. Backup-ul este o măsură esențială de siguranță care asigură păstrarea copiilor de rezervă ale informațiilor critice, astfel încât să puteți restaura rapid și eficient datele în cazul unui incident. Prin efectuarea periodică a backup-urilor, vă asigurați că datele dumneavoastră sunt în siguranță și accesibile chiar și în situații neprevăzute care pot afecta integritatea sau disponibilitatea acestora

Conexiunile deschise, precum Bluetooth-ul, pot fi vulnerabile la exploatarea de către atacatori. Dezactivarea Bluetooth-ului și a altor conexiuni wireless atunci când nu sunt utilizate contribuie la reducerea riscului de acces neautorizat la dispozitivul dumneavoastră. Această practică simplă ajută la protejarea informațiilor personale și la prevenirea potențialelor atacuri care ar putea compromite securitatea dispozitivului.

Aplicațiile pot solicita acces la date sensibile sau funcționalități ale telefonului. De exemplu, verificați permisiunile aplicațiilor pentru a preveni accesul neautorizat la informațiile personale și funcțiile dispozitivului.